Artículos recientes

- diciembre 24, 2024

- diciembre 16, 2024

- diciembre 11, 2024

- diciembre 4, 2024

Hacer visible la información y reconocer patrones en ella es el eje en la defensa de una red. Existen numerosas soluciones en el mercado para este fin, incluidos los sistemas IDS (Sistemas de Detección de Intrusos).

Reconocer los ataques en curso y saber si alguien ha logrado penetrar en la red es la tarea de un IDS. El rango de precios de un IDS es amplio y, si lo desea, incluso puede utilizar una solución gratuita de código abierto como Suricata. La ventaja es evidente: no hay costes de adquisición. Otra ventaja es que los administradores pueden adaptar sus conjuntos de reglas y, por lo tanto, adaptarlos exactamente a sus necesidades. La desventaja: los administradores tienen que escribir sus conjuntos de reglas ellos mismos.

Datos relevantes, reglas caóticas

Ciertas actividades típicas del malware son de particular interés para la defensa, especialmente la comunicación del malware con una infraestructura de comando (Command & Control, también conocida como «C2»), de la que recibe sus comandos.

Sin embargo, cualquiera que busque reglas listas para esto debe enfrentarse rápidamente a una seria comprensión: las reglas estándar a menudo no son uniformes y contienen diferentes palabras clave. Orientarse por aquí puede llevar tiempo.

Detrás de esto hay una carga de trabajo que no debe subestimarse, porque no todo lo que a primera vista parece un buen punto de partida para una nueva regla lo es. No solo es importante filtrar y preparar los datos, sino también mantener la salida lo más baja posible. La razón de esto es simple: las reglas mal creadas producen mucho «ruido» en los datos. Y este ruido enmascara potencialmente la información realmente importante o al menos distrae de ella.

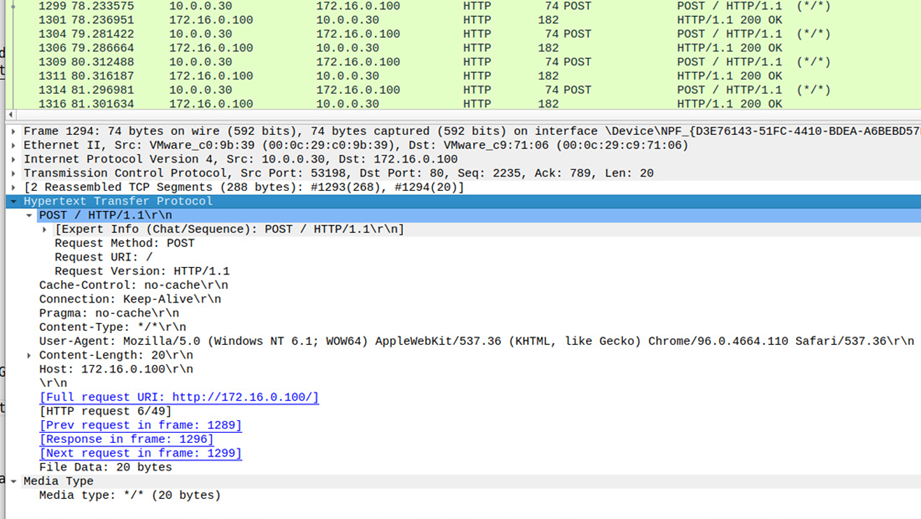

Otras herramientas, como Wireshark, pueden hacer una valiosa contribución a la creación de reglas de IDS efectivas.

Supresión de ruido

Esto debe evitarse. Por lo tanto, es importante diseñar las reglas para un IDS de tal manera que los protocolos y mensajes conserven su valor informativo. Los criterios para una regla deben seleccionarse cuidadosamente. Para ello no sólo son importantes los puertos y protocolos, sino también el contenido de los paquetes de datos transmitidos.

No hay forma de evitar otras herramientas como Wireshark para afinar y refinar aún más una regla. «Wireshark no duele», dice Andreas Barttels.

Ha arrojado luz sobre el tema en su artículo «Detección de tráfico de comando y control usando Suricata» y llega a una conclusión importante:

no todo lo que parece llamativo a primera vista también es adecuado como criterio para una regla IDS.

Andreas Barttels arroja luz sobre cómo es una buena regla de IDS, dónde acechan las trampas y cómo Wireshark puede ayudar en su artículo de blog sobre cyber.wtf (artículo en inglés; El enlace se abre en una ventana nueva).

Enlace: Detectar tráfico sospechoso con Suricata: No es tan fácil Blog de G DATA Tim Berghoff